burpsuite 是一个渗透测试中必备的抓包工具,几乎每个做渗透的都会用这个软件。对于一个网站来说,网站的访问者如果挂了 burpsuite 的代理来访问网站,那多半是不怀好意的。如果能识别出来访问者使用了 burpsuite 那就可以直接丢进蜜罐。

所以本文主要探讨如何识别访问者有没有使用 burpsuite。

经常使用 burpsuite 的人应该会有留意到,挂着 burpsuite 的代理是可以访问到 http://burp/ 这个地址的。

这个服务提供了证书下载和从浏览器发送请求和查看响应等功能,除此之外还有一个关键的地方就是它有 favicon 图标。

http://burp/favicon.ico

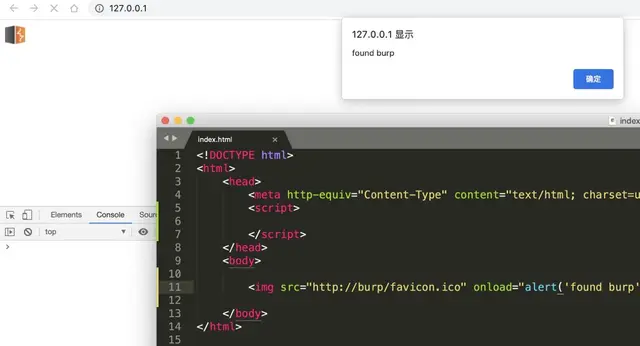

如果要想从自己的网站上去获取 http://burp/ 的内容就会发生跨域,所以要使用可以跨域的 img 标签。

同时配合 onload 事件来判断图片是否加载成功。

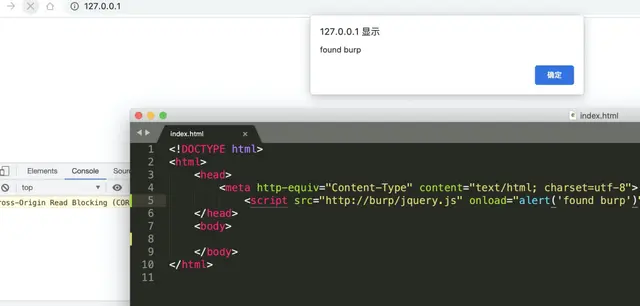

还可以用 script 标签加 onload 事件来检测,不一定要访问 favicon.ico。

<script src="http://burp/jquery.js" onload="alert('found burp')"></script>

这样两段简单的代码就可以完成对 burp 使用状态的检测。

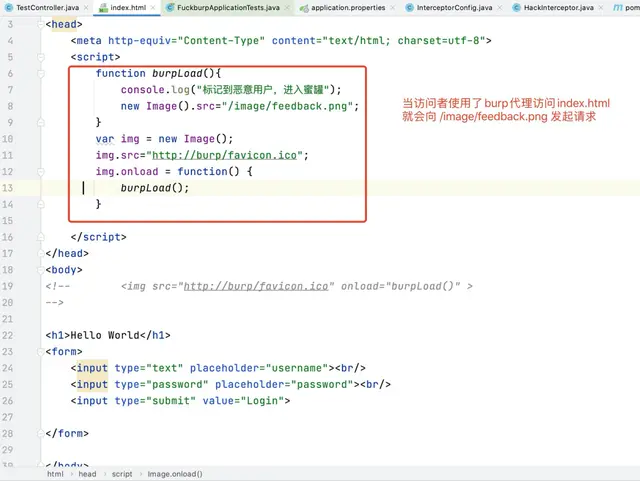

当检测到使用burpsuite后,要做的就是给服务器发送请求,标记当前的访问者是个攻击者,然后就可以把他引入蜜罐了。

我写了一套简单的 demo 用于演示。

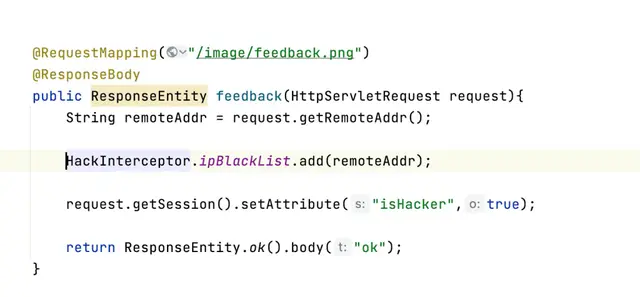

/image/feedback.png 用来标记访问者。

最后在拦截器检测访问者有没有被标记,如果被标记到就引入蜜罐。

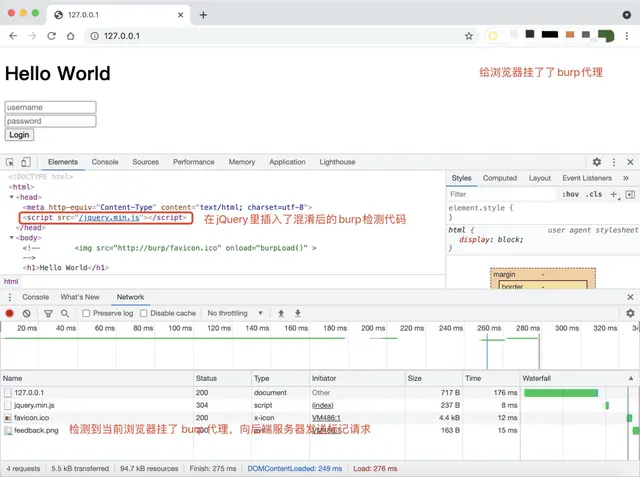

如果要想不被发现还可以再把代码写复杂一点,加点混淆,插入到 jQuery 的代码里。

我挂着 burp 去访问 index.html 它就会检测到我使用了 burp 并向 feedback.png 发送标记请求。

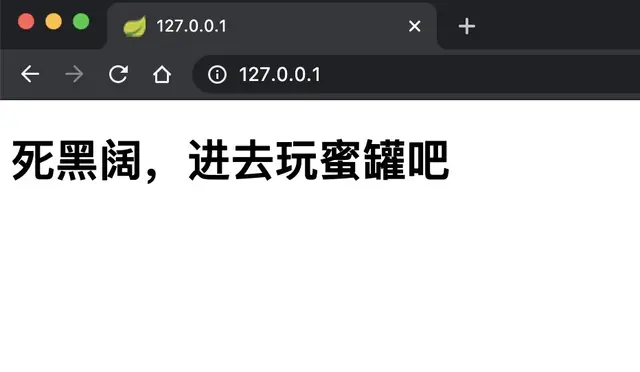

被标记后再次访问主页就会被拦截器拦下。

这个方法原理很简单,使用成本很低,且检测时不容易被注意到。

不过红队也是可以避免被这种方法检测到的。

第一种方法是最简单的,在挂代理的时候设置 burp 这个主机名不走代理。

第二种方式是直接删除 burpsuite jar包里的favicon.ico文件,

不过需要注意的是这种方法只能防 img 标签访问 favicon.ico,script 标签不行的。

第三种是在代理配置选关闭web接口选项

zip -d burpsuite_pro.jar "resources/Media/favicon.ico"未经允许不得转载:木盒主机 » 精确判断网站访问者是否是黑客的方法

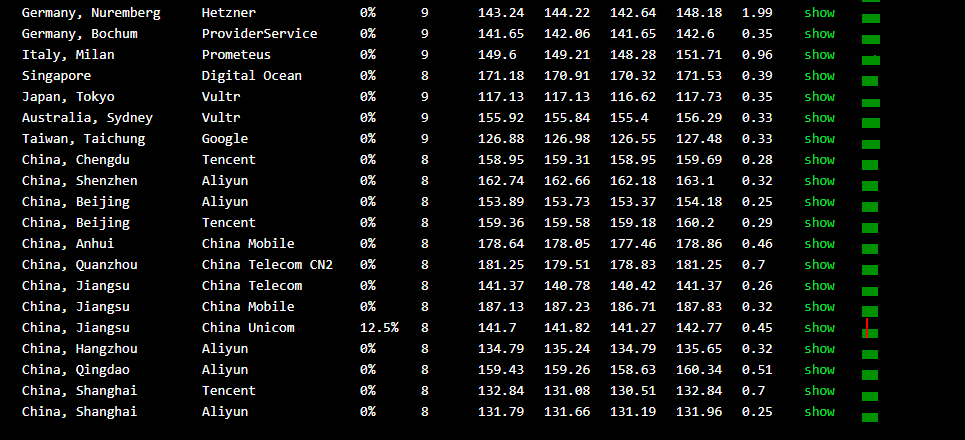

木盒主机

木盒主机 搬瓦工VPS最新优惠码 搬瓦工最高优惠6.81%优惠码 promo coupon code

搬瓦工VPS最新优惠码 搬瓦工最高优惠6.81%优惠码 promo coupon code  RackNerd:美国VPS 黑五优惠折扣 1核768RAM $10.28/年+神秘盒子 可随机减免金额

RackNerd:美国VPS 黑五优惠折扣 1核768RAM $10.28/年+神秘盒子 可随机减免金额 10G.BIZ【年终钜惠】美国/日本/韩国/香港独立服务器 秒杀仅24起,站群仅需99,三网CN2GIA五折抢购。CERA洛杉矶云服务器仅2.4起

10G.BIZ【年终钜惠】美国/日本/韩国/香港独立服务器 秒杀仅24起,站群仅需99,三网CN2GIA五折抢购。CERA洛杉矶云服务器仅2.4起 2022年RackNerd 美国VPS促销:4TB月流量11.88美元/年,支持支付宝,老优惠$9.89美元/年

2022年RackNerd 美国VPS促销:4TB月流量11.88美元/年,支持支付宝,老优惠$9.89美元/年