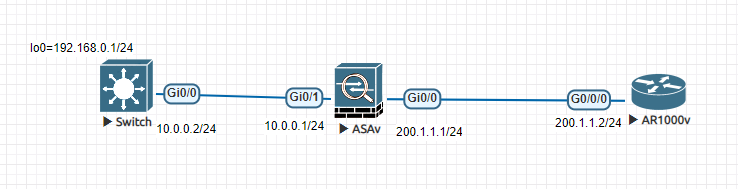

ASA主要配置:

- 设置接口ip及命名接口inside和outside

interface GigabitEthernet0/0

nameif outside

security-level 0

ip address 200.1.1.1 255.255.255.0

!

interface GigabitEthernet0/1

nameif inside

security-level 100

ip address 10.0.0.1 255.255.255.0

- NAT

object network object-192.168.0.0_24

subnet 192.168.0.0 255.255.255.0

nat (inside,outside) dynamic interface

- 路由

route outside 0.0.0.0 0.0.0.0 200.1.1.2

route inside 192.168.0.0 255.255.255.0 10.0.0.2

- 安全策略

安全策略主要是ACL,及调用ACL。

access-list inside extended permit tcp any any eq https #ACL组inside中允许https流量

access-group inside in interface inside #ACL组inside在接口inside的入方向应用

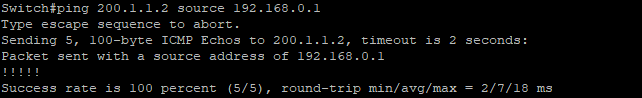

解决ping不通ASA外部设备的方案

ASA默认是放行所有高级别到低级别流量,但是192.168.0.1还是ping不通200.1.1.2流量,因为ping回包没有放行或者没有建立icmp会话表。

有两种方案解决:

1、用ACL放行外部ping流量

方案1会暴露内部设备信息,不推荐。

ciscoasa(config)# access-list outside permit icmp any any #acl组outside允许任何icmp

ciscoasa(config)# access-group outside in interface outside #acl组outside在接口outside的in方向应用

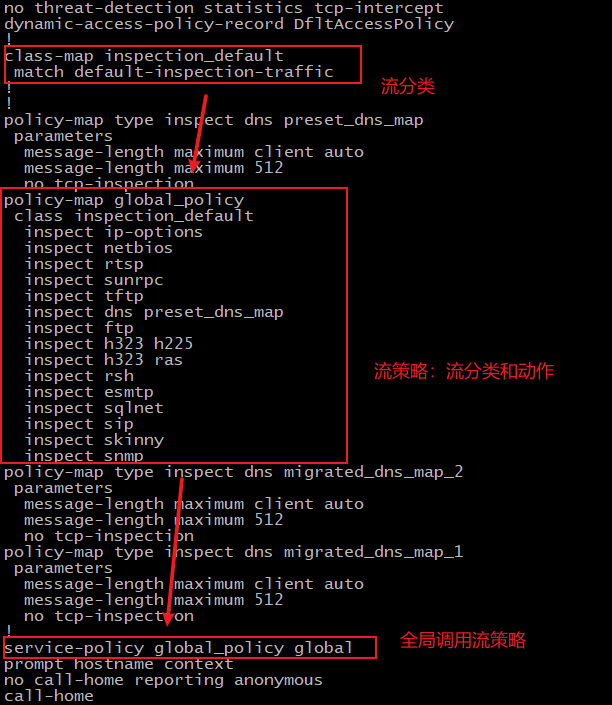

2、监控ICMP流量

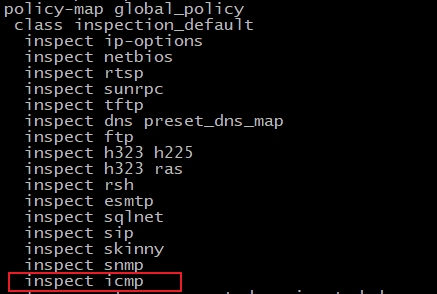

ASA防火墙默认有个全局策略:

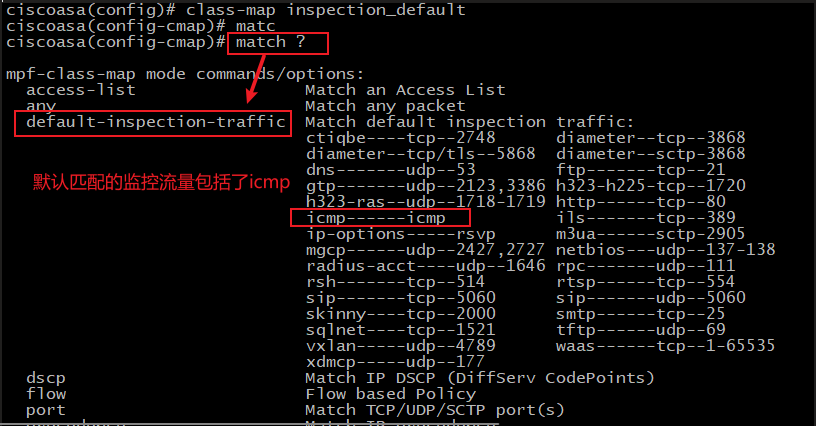

默认的监控流量分类匹配了ICMP,如下图:

虽然默认的监控分类匹配了ICMP流量,但是策略里面没有执行监控动作,还是不会建立icmp会话。

现在增加监控imcp动作:

ciscoasa(config)# policy-map global_policy

ciscoasa(config-pmap)# class inspection_default

ciscoasa(config-pmap-c)# inspect icmp

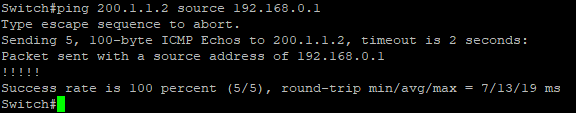

检查效果:

未经允许不得转载:木盒主机 » 思科防火墙ping不通外部设备解决办法

木盒主机

木盒主机 搬瓦工VPS最新优惠码 搬瓦工最高优惠6.81%优惠码 promo coupon code

搬瓦工VPS最新优惠码 搬瓦工最高优惠6.81%优惠码 promo coupon code  RackNerd:美国VPS 黑五优惠折扣 1核768RAM $10.28/年+神秘盒子 可随机减免金额

RackNerd:美国VPS 黑五优惠折扣 1核768RAM $10.28/年+神秘盒子 可随机减免金额 10G.BIZ【年终钜惠】美国/日本/韩国/香港独立服务器 秒杀仅24起,站群仅需99,三网CN2GIA五折抢购。CERA洛杉矶云服务器仅2.4起

10G.BIZ【年终钜惠】美国/日本/韩国/香港独立服务器 秒杀仅24起,站群仅需99,三网CN2GIA五折抢购。CERA洛杉矶云服务器仅2.4起 2022年RackNerd 美国VPS促销:4TB月流量11.88美元/年,支持支付宝,老优惠$9.89美元/年

2022年RackNerd 美国VPS促销:4TB月流量11.88美元/年,支持支付宝,老优惠$9.89美元/年